Fiche projet : L'identité numérique au service de votre recherche d'emploi

Fiche projet : L'identité numérique au service de votre recherche d'emploi

Avertissement : cette page présente une fiche projet réalisée par un·e REMN en formation avec le pôle ressource en médiation numérique Zoomacom. Elle constitue une hypothèse de travail, une idée d'animation, qui n'a pas forcément été testée en condition réelle.

Fiche projet « Matinales de l'emploi : Reconversion connectée »

Fiche projet « Matinales de l'emploi : Reconversion connectée »

Avertissement : cette page présente une fiche projet réalisée par un·e REMN en formation avec le pôle ressource en médiation numérique Zoomacom. Elle constitue une hypothèse de travail, une idée d'animation, qui n'a pas forcément été testée en condition réelle.

?

?

Connaissance du public "senior" et "Connaissance des publics en situation de handicap"

Portail REMN G1Formation Titre Pro REMN - Zoomacom

Durée : 7h

Connaissance du public "senior" et "Connaissance des publics en situation de handicap"

Durée : 7h

Les Objectifs pédagogiques

Objectif :

- • Identifier les caractéristiques du public senior

- • Adapter sa pratique face aux seniors

- • Adapter sa posture face aux seniors

- • Identifier les différentes situations de handicap

- • Estimer les effets du handicap sur l’utilisation du numérique

- • Adapter sa pratique face aux personnes situations de handicap

- • Adapter sa posture face aux personnes situations de handicap

- • Repérer et mettre en place les bonnes pratiques pour des publics en situation de handicap.

Déroulé

Déroulé

| Action | Temps |

|---|---|

| Intro | 10 mn |

| Caractéristiques du public senior | 1h30 mn |

| Explication et définition des différents handicaps | 30 mn |

| Groupe de travail en autonomie | 3h |

| Restitution des recherches | 2h |

Ressources

Ressources de la formation : Ressource REMN Séniors + situation handicap

Ressources Handicap et Numérique

Ressources Handicap et Numérique

Cartographies des usages du numérique pour les personnes en situation de handicap :

https://www.prith-bretagne.fr/images/Ansa_LaboNum%C3%A9riqueHandicap_Typologie_situations_VF.pdfhttps://www.solidarites-actives.com/sites/default/files/2020-01/Ansa_CartographieNumerqiueHandicap.pdf

Déficiences motrices

Groupe de travail REMNG1 2022 Johanna Gurbala et Molly Marchand

Quels sont les effets de la situation de handicap sur l’utilisation du numérique ?

• Difficulté de contrôle des mouvements, pour enchainer plusieurs actions séquentielles, voir impossibilité d'utiliser des membres de son corps pour manipuler les outils numériques = Utilisation du clavier, de la souris et du tactile compliqués

• Position assise douloureuse

• Matériel dans les salles d'EPN pas adaptés

• Position assise douloureuse

• Matériel dans les salles d'EPN pas adaptés

Comment compenser avec le numérique les effets de la situation de handicap ?

• Utilisation de matériel ergonomique (souris gyroscopique qui repère les mouvement de la tête, clavier et tactile, table etc)

• Durée ateliers courtes avec des pauses régulières et adaptées

• Accès PMR : largeur espace, rampe, ascenseurs...

• Applications et logiciels utilisant la parole/dispositifs vocaux et la vue : système eye-tracking, qui repère les mouvements des yeux et les paupières parfois par rayon infra-rouge avec un dispositif comme le casque Track Ir, les contacteurs (optique, souffle ou musculaire = capteurs pour détecter une action)

• Adaptation des paramétrages comme vitesse souris

• Trackball = boule roulante sur une souris pour facilité les mouvements du curseurs sans bouger la souris

• Durée ateliers courtes avec des pauses régulières et adaptées

• Accès PMR : largeur espace, rampe, ascenseurs...

• Applications et logiciels utilisant la parole/dispositifs vocaux et la vue : système eye-tracking, qui repère les mouvements des yeux et les paupières parfois par rayon infra-rouge avec un dispositif comme le casque Track Ir, les contacteurs (optique, souffle ou musculaire = capteurs pour détecter une action)

• Adaptation des paramétrages comme vitesse souris

• Trackball = boule roulante sur une souris pour facilité les mouvements du curseurs sans bouger la souris

Qu’offre le numérique comme opportunités face à ces situations de handicap ?

• Confiance en soi/dépassement de soi

• Lien social/échange avec des pairs

• Autre environnement = réalité virtuelle

• Accès à l'apprentissage

• Expériences virtuelles permettant de connaître des situations et sensations qui seraient difficiles à vivre dans la vie quotidienne, avancées technologiques scientifiques, objets connectés plus simples à utiliser

• Lien social/échange avec des pairs

• Autre environnement = réalité virtuelle

• Accès à l'apprentissage

• Expériences virtuelles permettant de connaître des situations et sensations qui seraient difficiles à vivre dans la vie quotidienne, avancées technologiques scientifiques, objets connectés plus simples à utiliser

Déficiences auditives

Groupe de travail REMNG1 2022 Maryline Cruttwell et Lilian Demaison

Quels sont les effets de la situation de handicap sur

l’utilisation du numérique ?

les plus +:

Une pensée visuelle et spatiale qui leur permet d’être naturellement douées pour la conception graphique et la création d’un parcours utilisateur optimisé.

les moins - :

Sites ou pages avec audio non adaptés (absence de sous-titrage ou de paramètre son)

Les sons numériques inaudibles (clic, erreur).

Comment compenser avec le numérique

les effets de la situation de handicap ?

Sous titre

logiciels de transcription

Applications

Paramétrages spécifiques

Réglages smartphone + application

https://webzine.okeenea.com/6-applications-sourds-malentendants/

Parole/Auditif: Logiciels Grid,Dragon

Qu’offre le numérique comme opportunités

face à ces situations de handicap ?

Les technologies de l'information et de la communication permettent :

d'éviter le surhandicap

l'expression des capacités

de communiquer

d'accéder à la formation/scolarisation

d'être revalorisé

de rompre l'isolement social

le développement de nouvelles compétences

de favoriser l'autonomie

lutte contre l’exclusion

conserver l’accès au droit

d’avoir l’accès au même contenu

traducteur LPC

Quels sont les effets de la situation de handicap sur

l’utilisation du numérique ?

les plus +:

Une pensée visuelle et spatiale qui leur permet d’être naturellement douées pour la conception graphique et la création d’un parcours utilisateur optimisé.

les moins - :

Sites ou pages avec audio non adaptés (absence de sous-titrage ou de paramètre son)

Les sons numériques inaudibles (clic, erreur).

Comment compenser avec le numérique

les effets de la situation de handicap ?

Sous titre

logiciels de transcription

Applications

Paramétrages spécifiques

Réglages smartphone + application

https://webzine.okeenea.com/6-applications-sourds-malentendants/

Parole/Auditif: Logiciels Grid,Dragon

Qu’offre le numérique comme opportunités

face à ces situations de handicap ?

Les technologies de l'information et de la communication permettent :

d'éviter le surhandicap

l'expression des capacités

de communiquer

d'accéder à la formation/scolarisation

d'être revalorisé

de rompre l'isolement social

le développement de nouvelles compétences

de favoriser l'autonomie

lutte contre l’exclusion

conserver l’accès au droit

d’avoir l’accès au même contenu

traducteur LPC

Déficiences intellectuelles

Troubles du spectre autistique

Groupe de travail REMNG1 2022 Abdelbasset Zerouali et Nicolas Hodemon

https://www.cairn.info/revue-enfance2-2015-1-page-67.htm

https://www.autisme.qc.ca/la-boite-a-outils.html

https://www.autisme.fr/-outils-et-applications-.html

Adapter les contenus et leur mise en forme (potentiellement de manière automatique)

Utiliser des méthodes de communications alternatives

Apprendre :

Ressources générales

https://gncra.fr/autisme/e-sante-et-numerique/https://www.cairn.info/revue-enfance2-2015-1-page-67.htm

https://www.autisme.qc.ca/la-boite-a-outils.html

https://www.autisme.fr/-outils-et-applications-.html

Quels sont les effets des TSA sur l'utilisation du numérique ?

- Risque d'isolement et de repli sur soi (forte réactions aux stimulations visuelles/sonores), phénomènes de fixation/répétition

- Les TSA étant souvent accompagnées d'autres types de troubles, les risques peuvent se combiner

Comment compenser, avec le numérique, les effets des TSA ?

Utiliser la méthode FALCAdapter les contenus et leur mise en forme (potentiellement de manière automatique)

Utiliser des méthodes de communications alternatives

- Ex : http://www.proyectoazahar.org/azahar/applications.do <- ensemble d'applications destinées à aider les TSA à communiquer à l'aide d'images/sons ainsi qu'à leur donner accès à une lecture/création de media photo/audio/video adaptée

- Ex : https://projectefressa.blogspot.com/2016/01/plaphoons-download.html

Qu'offre le numérique comme opportunités face aux TSA ?

Diagnostiquer : Outils (tablette, plateforme de télé-médecine…) permettant de diagnostiquer ou d’évaluer l’évolution des troublesApprendre :

- Ex : Imiter les mouvements et apprendre la communication non verbale grâce à des Robots et Kinects (https://informations.handicap.fr/a-jeuxvideo-autistes-aide-6705.php)

- Ex : Tablettes numériques pour apprendre avec des images, des formats et contenus plus adaptés - https://www.inshea.fr/sites/default/files/fichier-orna/Clistab.pdf

- Ex : Développer les compétences sociales avec l'imitation par kinect+robot

- Ex : Développer le travail/jeu collectif par l'utilisation d'un support médiateur (tablette, console...)

- Ex : Utiliser la VR pour permettre aux TSA d'appréhender les situations anxiogènes et les nouveaux environnements

- Ex : https://play.tsara-autisme.com/ <- apprendre à adopter les bonnes postures/pratique avec une personne TSA

- Ex : https://deux-minutes-pour.org/ <- série de capsules vidéos éducatives pour les aidants et les jeunes TSA

- Ex : http://www.canalautisme.com/ressources-peacutedagogiques.html <- annuaire de ressources éducatives

- Ex : https://santebd.org/ <- banque de media FALC sur la thématique de la santé, à destination des aidants/TSA/pro de santé

- Ex : https://sohdev.org/ <- similaire orienté dentaire

Troubles cognitifs

Groupe de travail REMNG1 2022 Maryline Cruttwell et Lilian Demaison

Quels sont les effets de la situation de handicap sur

l’utilisation du numérique ?

Nécessité de bénéficier de contenu adapté et facilement accessible, notamment en ce qui concerne la lecture

Nécessité d’un accompagnement pour être autonome dans l’utilisation

Comment compenser avec le numérique

les effets de la situation de handicap ?

Aides à la rédaction (pour la planification, l’organisation et la rédaction d’un texte) ;

Aides à la révision-correction (pour l’objectivation, la révision et la correction d’un texte) ;

Aides à la lecture en contexte d’écriture (pour la lecture et la relecture) ;

Aides au traitement de l’information (pour la prise de notes, l’annotation, la collecte et l’organisation d’information).

Adaptation des contenus disponibles sur Internet : Utilisation de certaines polices de caractères, grossissement des caractères, espacements, découpages syllabiques.

Par exemple, l’application AidoDys www.aidodys.com.

Adaptation des formations en ligne : Logiciel d’adaptation des outils de formation.

Par exemple, AccessiDys.

Outils facilitant l’utilisation des téléphones : Navigation à la voix sur certains téléphones (par exemple, pour ouvrir des applications), création de sms par la voix

Autres ressources: Adapter l’ordinateur | Cartable Fantastique

Qu’offre le numérique comme opportunités

face à ces situations de handicap ?

Les technologies de l'information et de la communication permettent :

la réconciliation avec l’apprentissage et une meilleure motivation

d’oublier certain handicap

de compenser les automatismes défaillants

d'éviter le surhandicap

l'expression des capacités

de communiquer

d'accéder à la formation/scolarisation/emploi

d'être revalorisé

de rompre l'isolement social

le développement de nouvelles compétences

de favoriser l'autonomie

lutte contre l’exclusion

conserver l’accès au droit

d’avoir l’accès au même contenu

Education et apprentissages :

De nombreux outils et applications permettent de faciliter l’apprentissage, l’autonomie et plus globalement la vie quotidienne des personnes ayant des troubles cognitifs (et notamment s’ils sont associés à d’autres types de troubles tels que des troubles du comportement). Ces applications disposent de technologies adaptées et permettent en outre de « dédramatiser » l’apprentissage et de restaurer la confiance en soi.

Exemple d’un outil multifonction : Amikeo : tablette visant à développer l'apprentissage et l'autonomie, spécialement conçue pour les personnes en situation de handicap mental et/ou cognitif.

Outils disponibles pour faire de la remédiation cognitive pour assister quotidiennement les personnes souffrant de troubles cognitifs (administration de thérapie, suivi clinique, organisation du quotidien et des tâches à effectuer…) Pour les personnes atteintes de dyslexie, les outils numériques peuvent également faciliter la lecture et l’écriture.

Outils de compensation :

Logiciel d'aide à la lecture et à l’écriture pour personnes souffrant de troubles Dys pouvant inclure un module « Coupe Mots » et/ou un module de lecture et de reconnaissance vocale (gratuit).

E-book (Ali-baba, Mobidys)

Stylo scanner (Stylo scanner portable et un logiciel permettant de scanner des données et de les convertir instantanément en texte éditable.

Logiciel de synthèse vocale

Logiciels prédicteurs de mots https://ressources-ecole-inclusive.org/dicom

Logiciels de synthèse vocale : Dragon ; Naturallyspeaking (ou autre)

Logiciel de Lecture (Balabolka-gratuit ou claroread-payant)

Logiciel de correction (Antidote, Cordial Pro ou autre)

Logiciel de cartes mentales (pour faire un plan, aider à mémoriser, XMIND, FreeMind)

Logiciel Adele Team (pour résumer, dicter, corriger)

https://www.ffdys.com/actualites/adele-team-une-application-dassistance-a-lecriture-et-a-la-lecture.html

Logiciel Scolaire primaire /collège/ Lycée: MathEos (CantooScribe) et Géogébra https://www.lecoleopensource.fr/matheos?lang=fr

https://www.geogebra.org/classic?lang=fr

Editeurs de textes couleurs (lirecouleur extension libre office ou Colorization pour Word)

http://lirecouleur.arkaline.fr

Autres outils utiles:

Dictionnaire FALC

falc-able – Dictionnaire collaboratif en Facile à Lire et à Comprendre (FALC) et en Français simplifié

Paramétrage d’agenda Agenda OneNote | Cartable Fantastique

l’utilisation du numérique ?

Nécessité de bénéficier de contenu adapté et facilement accessible, notamment en ce qui concerne la lecture

Nécessité d’un accompagnement pour être autonome dans l’utilisation

Comment compenser avec le numérique

les effets de la situation de handicap ?

Aides à la rédaction (pour la planification, l’organisation et la rédaction d’un texte) ;

Aides à la révision-correction (pour l’objectivation, la révision et la correction d’un texte) ;

Aides à la lecture en contexte d’écriture (pour la lecture et la relecture) ;

Aides au traitement de l’information (pour la prise de notes, l’annotation, la collecte et l’organisation d’information).

Adaptation des contenus disponibles sur Internet : Utilisation de certaines polices de caractères, grossissement des caractères, espacements, découpages syllabiques.

Par exemple, l’application AidoDys www.aidodys.com.

Adaptation des formations en ligne : Logiciel d’adaptation des outils de formation.

Par exemple, AccessiDys.

Outils facilitant l’utilisation des téléphones : Navigation à la voix sur certains téléphones (par exemple, pour ouvrir des applications), création de sms par la voix

Autres ressources: Adapter l’ordinateur | Cartable Fantastique

Qu’offre le numérique comme opportunités

face à ces situations de handicap ?

Les technologies de l'information et de la communication permettent :

la réconciliation avec l’apprentissage et une meilleure motivation

d’oublier certain handicap

de compenser les automatismes défaillants

d'éviter le surhandicap

l'expression des capacités

de communiquer

d'accéder à la formation/scolarisation/emploi

d'être revalorisé

de rompre l'isolement social

le développement de nouvelles compétences

de favoriser l'autonomie

lutte contre l’exclusion

conserver l’accès au droit

d’avoir l’accès au même contenu

Education et apprentissages :

De nombreux outils et applications permettent de faciliter l’apprentissage, l’autonomie et plus globalement la vie quotidienne des personnes ayant des troubles cognitifs (et notamment s’ils sont associés à d’autres types de troubles tels que des troubles du comportement). Ces applications disposent de technologies adaptées et permettent en outre de « dédramatiser » l’apprentissage et de restaurer la confiance en soi.

Exemple d’un outil multifonction : Amikeo : tablette visant à développer l'apprentissage et l'autonomie, spécialement conçue pour les personnes en situation de handicap mental et/ou cognitif.

Outils disponibles pour faire de la remédiation cognitive pour assister quotidiennement les personnes souffrant de troubles cognitifs (administration de thérapie, suivi clinique, organisation du quotidien et des tâches à effectuer…) Pour les personnes atteintes de dyslexie, les outils numériques peuvent également faciliter la lecture et l’écriture.

Outils de compensation :

Logiciel d'aide à la lecture et à l’écriture pour personnes souffrant de troubles Dys pouvant inclure un module « Coupe Mots » et/ou un module de lecture et de reconnaissance vocale (gratuit).

E-book (Ali-baba, Mobidys)

Stylo scanner (Stylo scanner portable et un logiciel permettant de scanner des données et de les convertir instantanément en texte éditable.

Logiciel de synthèse vocale

Logiciels prédicteurs de mots https://ressources-ecole-inclusive.org/dicom

Logiciels de synthèse vocale : Dragon ; Naturallyspeaking (ou autre)

Logiciel de Lecture (Balabolka-gratuit ou claroread-payant)

Logiciel de correction (Antidote, Cordial Pro ou autre)

Logiciel de cartes mentales (pour faire un plan, aider à mémoriser, XMIND, FreeMind)

Logiciel Adele Team (pour résumer, dicter, corriger)

https://www.ffdys.com/actualites/adele-team-une-application-dassistance-a-lecriture-et-a-la-lecture.html

Logiciel Scolaire primaire /collège/ Lycée: MathEos (CantooScribe) et Géogébra https://www.lecoleopensource.fr/matheos?lang=fr

https://www.geogebra.org/classic?lang=fr

Editeurs de textes couleurs (lirecouleur extension libre office ou Colorization pour Word)

http://lirecouleur.arkaline.fr

Autres outils utiles:

Dictionnaire FALC

falc-able – Dictionnaire collaboratif en Facile à Lire et à Comprendre (FALC) et en Français simplifié

Paramétrage d’agenda Agenda OneNote | Cartable Fantastique

Déficiences visuelles

Groupe de travail REMNG1 2022 Johanna Gurbala et Molly Marchand

Quels sont les effets de la situation de handicap sur l’utilisation du numérique ?

• Outils numériques pas adaptés

• Pour les non-voyants : pas de possibilité de voir les informations et les images

• Pour les mal-voyants : difficultés de lecture des informations

• Pour les non-voyants : pas de possibilité de voir les informations et les images

• Pour les mal-voyants : difficultés de lecture des informations

Comment compenser avec le numérique les effets de la situation de handicap ?

• Suivi la réglementation RGAA : règles pour rendre inclusifs les sites internets et simplifier leur lecture pour les personnes en situation de handicap visuel

• Grossissement l'écriture sur l'écran

• Utilisation une typographie inclusive (luciole...)

• Adaptation la luminosité, les couleurs et les contrastes

• Ecriture des textes descriptifs pour les images

• Utilisation du matériel adapté et des appareils spécialement conçus : clavier gros caractères, logiciels de lecture d'écran pour avoir un retour audio ou plage braille pour traduire en braille, bloc-note braille : appareil électronique de prise de note en braille et si besoin avec retour vocal

• Production des jeux vidéos adaptés, des livres audios et des supports éducatifs pour sensibiliser les personnes à la déficence visuelle

• Grossissement l'écriture sur l'écran

• Utilisation une typographie inclusive (luciole...)

• Adaptation la luminosité, les couleurs et les contrastes

• Ecriture des textes descriptifs pour les images

• Utilisation du matériel adapté et des appareils spécialement conçus : clavier gros caractères, logiciels de lecture d'écran pour avoir un retour audio ou plage braille pour traduire en braille, bloc-note braille : appareil électronique de prise de note en braille et si besoin avec retour vocal

• Production des jeux vidéos adaptés, des livres audios et des supports éducatifs pour sensibiliser les personnes à la déficence visuelle

- Idée de ressources : Vis ma vue, jeu éducatif pensé pour sensibiliser les élèves de primaire au handicap visuel à l'école

Qu’offre le numérique comme opportunités face à ces situations de handicap ?

• Confiance en soi

• Faire appels à ses autres sens

• Lien social

• Accès à l'environnement visuel (utiliser la description des images afin d'y avoir accès plus facilement)

• Livres en audio démocratisés

• Apprentissage du braille

• Faire appels à ses autres sens

• Lien social

• Accès à l'environnement visuel (utiliser la description des images afin d'y avoir accès plus facilement)

• Livres en audio démocratisés

• Apprentissage du braille

Ressources

https://www.reseau-canope.fr/vis-ma-vue/pdf/Vis_ma_vue_livret_enseignant.pdf

https://www.reseau-canope.fr/vis-ma-vue/

https://www.numerique.gouv.fr/uploads/rgaa/RGAA-v4.1.pdf

https://www.accede-web.com/wp-content/uploads/notice-accessibilite-fonctionnelle-graphique.pdf

https://www.reseau-canope.fr/agence-des-usages/outils-numeriques-de-lecture-adaptes-au-handicap-visuel.html

Troubles du psychisme

Groupe de travail REMNG1 2022 Abdelbasset Zerouali et Nicolas Hodemon

https://www.psycom.org/wp-content/uploads/2020/11/Sante-mentale-et-numerique-2020.pdf

https://www.solidarites-actives.com/sites/default/files/2020-01/Ansa_CartographieNumerqiueHandicap.pdf

●Qu’elles sont les effets de la situation de handicap sur l’utilisation du numérique ?

Effets variables selon le trouble :

• exacerbation de l’anxiété (peur, sentiment de persécution, etc.) ;

• risque d’addictions à l’outil numérique (notamment les jeux en ligne) ;

• risques d’achats compulsifs.

●Comment compenser avec le numérique les effets de la situation de handicap ?

Les mesures de compensation du handicap représentent un enjeu moins spécifique pour les personnes atteintes de troubles du psychisme.

Adapter les contenus et les processus aux besoins des personnes

Adapter les informations, la police, les images, contrastes et couleurs, la tolérance à l’erreur (pour les formulaires administratifs), systèmes de communication augmentée.

Messages d’alerte en cas de surconsommation

La plupart des sites/réseaux sociaux proposent déjà, parmi les paramétrages, des signaux d’alerte (You-Tube, Facebook).

Sensibilisation aux risques liés à l’usage du numérique

Déployer des formations à l’usage du numérique en direction des personnes et formations aux enjeux du handicap en direction des professionnels du numérique.

Proposer des moyens de contact diversifiés

●Qu’offre le numérique comme opportunités face à ces situations de handicap ?

Santé

Assistants cognitifs numériques : Outils de remédiation cognitive pour assister quotidiennement les personnes

souffrant de troubles cognitifs (administration de thérapie, suivi clinique, organisation du quotidien) ; ces outils

sont également efficaces pour les personnes souffrant de schizophrénie.

Exemples : Mobus (agenda électronique programmé par la personne et son aidant) ; DoPill (pilulier intelligent

avec alarmes sonores correspondant

au créneau pour la prise de médicaments

Vie quotidienne

• Améliorer la confiance en soi : via l’apprentissage et la maîtrise des outils numériques.

• Gérer l’anxiété : applications facilitant la gestion de l’anxiété.

Exemple ID6 Project.

• Mieux s’exprimer et échanger avec les professionnels : exemple d’un formulaire à remplir sur tablette pour faire un retour sur son expérience de travail.

Trouver un emploi/se former

Des formations dédiées à but d’insertion professionnelle, organisation d’ateliers d’initiation et de formation

aux techniques numériques.

https://www.psycom.org/wp-content/uploads/2020/11/Sante-mentale-et-numerique-2020.pdf

https://www.solidarites-actives.com/sites/default/files/2020-01/Ansa_CartographieNumerqiueHandicap.pdf

●Qu’elles sont les effets de la situation de handicap sur l’utilisation du numérique ?

Effets variables selon le trouble :

• exacerbation de l’anxiété (peur, sentiment de persécution, etc.) ;

• risque d’addictions à l’outil numérique (notamment les jeux en ligne) ;

• risques d’achats compulsifs.

●Comment compenser avec le numérique les effets de la situation de handicap ?

Les mesures de compensation du handicap représentent un enjeu moins spécifique pour les personnes atteintes de troubles du psychisme.

Adapter les contenus et les processus aux besoins des personnes

Adapter les informations, la police, les images, contrastes et couleurs, la tolérance à l’erreur (pour les formulaires administratifs), systèmes de communication augmentée.

Messages d’alerte en cas de surconsommation

La plupart des sites/réseaux sociaux proposent déjà, parmi les paramétrages, des signaux d’alerte (You-Tube, Facebook).

Sensibilisation aux risques liés à l’usage du numérique

Déployer des formations à l’usage du numérique en direction des personnes et formations aux enjeux du handicap en direction des professionnels du numérique.

Proposer des moyens de contact diversifiés

●Qu’offre le numérique comme opportunités face à ces situations de handicap ?

Santé

Assistants cognitifs numériques : Outils de remédiation cognitive pour assister quotidiennement les personnes

souffrant de troubles cognitifs (administration de thérapie, suivi clinique, organisation du quotidien) ; ces outils

sont également efficaces pour les personnes souffrant de schizophrénie.

Exemples : Mobus (agenda électronique programmé par la personne et son aidant) ; DoPill (pilulier intelligent

avec alarmes sonores correspondant

au créneau pour la prise de médicaments

Vie quotidienne

• Améliorer la confiance en soi : via l’apprentissage et la maîtrise des outils numériques.

• Gérer l’anxiété : applications facilitant la gestion de l’anxiété.

Exemple ID6 Project.

• Mieux s’exprimer et échanger avec les professionnels : exemple d’un formulaire à remplir sur tablette pour faire un retour sur son expérience de travail.

Trouver un emploi/se former

Des formations dédiées à but d’insertion professionnelle, organisation d’ateliers d’initiation et de formation

aux techniques numériques.

- Exemple du projet ATIPICK.

Ressources générales déficiences motrices et et déficiences visuelles

Groupe de travail REMNG1 2022 Johanna Gurbala et Molly Marchand

https://www.solidarites-actives.com/sites/default/files/2019-12/Ansa_CartographieNumerqiueHandicap_VF.pdf

http://ash.dsden80.ac-amiens.fr/IMG/pdf/ash_numerique_finale_decembre2016.pdf

https://disic.github.io/guide-decideur/1-accessibilite_numerique.html

https://handicap.gouv.fr/developper-des-solutions-innovantes-grace-au-numerique

https://www.ladapt.net/actualite-handicap-et-numerique-des-applications-pour-faciliter-le-quotidien

Projet: Imprimante 3D, Création de marque Page, pour un groupe de Lecture

Projet: Imprimante 3D, Création de marque Page, pour un groupe de Lecture

Avertissement : cette page présente une fiche projet réalisée par un·e REMN en formation avec le pôle ressource en médiation numérique Zoomacom. Elle constitue une hypothèse de travail, une idée d'animation, qui n'a pas forcément été testée en condition réelle.

Quoi ?: Découverte de l'impression 3D par le biais de la création d'un marque page personnalisé

Le contexte: Dans le cadre d'une journée découverte du FABLAB. Le club de lecture "Lire a Saint Etienne" est conviés à venir décrouvrir tout ce qui est proposé par le Fablab. un atelier imprimante 3D à été mis en place pour leur montrer tous le champ des possible.

Les objectifs pédagogiques

- Qualitatif : Leur faire découvrir les possibilités d'une imprimante 3D et leur montrer ou en sont les avancés graçe à cette technologie

- Quantitatif : Création d'un marque page personnalisé (+développer)

Pour qui ?

Le public

- Typologie : Public varié de 13 à 60 ans (groupe de 6 maximum)

Par qui ?

Les acteurs :

- Un REMN (moi)

- Une personne spécialisé dans les imprimantes 3D

Avec qui ?

Les partenaires :

- Lire a St Etienne (pour le public qui va découvrir)

http://www.lire-a-saint-etienne.org/animations.shtml

- Zoomacom (pour les lieux et machines)

https://www.zoomacom.org/

Où ?

- Lieux : Dans les locaux de zoomacom

- Fixes / Itinérants : Fixe

Quand ?

- Début : Mercredi après-midi ou Samedi matin

- Périodicité : Mercredi de 15h à 18h30 et Samedi 9h à 12h30

Comment ?

L'atelier découverte se composera en 4 temps :

1 - Presentation de l'impression 3D dans sa globalité, sans rentrer dans les détails mais en présentant les grands points important de l'imprimante 3D, les possibilté aussi bien basique que trés avancès. Presentation de comment sera amené à evoluer et comment cela va être intégrer dans la vie de tout les jours (dans quelle contexte professionnel une imprimante 3D peut-elle être utile)

Présentation rapide de tinkercad et ultimaker.

2 - Mise en production : création d'un marque page personnalisé.

en partant d'un modèle pré-existant sur tinckercad qu'il pourront personnaliser (travil en autonomie, les laisser découvrir ce qu'il est possible).

ensuite lancement dans ultimaker (accompagnement pour le lancement de la pièce)

Mise en production sur les machines

3 - Presentation des machines, des outils utilisé et des maquette déja réalisées.

4 - Quiz de fin (quelque question sur des élémets donné en amon + question sur ce qu'il est possible ou nous de créer avec une imprimante 3D)

Récupération des pièces imprimées.

La méthodologie

Qualitatif :

- 1 - Méthode Expositive

- 2 - Méthode Active / Méthode experientielle

- 3 - Méthode expositive

- 4 - Méthode interrogative

- 1 - Présentation de l'imprimante 3 D / 1h

- 2 - Mise en production / 1h ++

- 3 - Presentation lieux, machines ... / 30min

- 4 - Quiz de fin / 30min

Les postes de dépenses

- PLA

- Mon salaire

- Salaire du salarié Fablab

- Gouté de fin (biscuit + jus)

Les critères d'evaluation

- Satisfaction du public sur le moment passé

- Quiz de fin qui nous permettra de voir si ce que l'on a expliqué est compris dans son ensemble ou pas du tout

Compétence Psychosocial : (compétence de l'individu)

Fiche projet : Les wi-filles à la découverte du fablab

Fiche projet : Les wi-filles à la découverte du fablab

Avertissement : cette page présente une fiche projet réalisée par un·e REMN en formation avec le pôle ressource en médiation numérique Zoomacom. Elle constitue une hypothèse de travail, une idée d'animation, qui n'a pas forcément été testée en condition réelle.

Projet : Découverte des métiers du numérique avec de jeunes filles (14-17 ans) - le FabLab et le FabManager.

Date : 18 avril 2023

Quoi ?

Par groupe de 2, choisir un des supports Wi-Filles proposés (logo, carte de visite, porte-clé...), le personnaliser sur tinkercad puis le produire sur une des machines proposées (imprimante 3D, découpeuse laser).

Le contexte

Wi-Filles est un programme d’initiation aux usages, aux métiers et aux compétences du numérique. L'objectif est d'accompagner au mieux les filles, à enrichir leur compréhension des avenirs possibles dans le champ du numérique, à développer leur autonomie et les rendre actrices de leur parcours.

Les objectifs pédagogiques

- Connaitre les missions du FabManager et découvrir les compétences-métier (modélisation 3D, graphisme 2D, design graphique)

- Télécharger et modifier un modèle 3D destiné à l'impression

- Préparer le modèle et l'imprimante pour l'impression

- Mener l'impression, récupérer la pièce et faire les finitions

Compétences psychosociales

Avoir confiance en soi

Avoir une pensée créative

Savoir travailler en équipe

Pour qui ?

Les Wi-Filles - un groupe d'une dizaine de filles de 3ème/2nd des établissements du Roannais, motivée et volontaire pour découvrir les métiers du numérique et mener ensemble un projet sur 2 semaines

Par qui ?

Médiateur Numérique et Chef de Projet de FACE Loire

FabManager du FabLab Roannais Agglomération

Avec qui ?

Roannais Agglomération et son FabLab

Où ?

- FabLab Roannais Agglomération

Quand ?

- Une journée pendant les vacances de printemps

- 9h à 17h

Comment ?

Présentation du FabManager et du FabLab # 1h

- Méthode interrogative : Que savez vous des FabLabs ? Que fait un FabManager selon vous ? Quelles machines peut-on trouver dans un FabLab ?

Focus sur l'imprimante 3D :# 1h

- Méthode expositive : Historique de l'impression 3D, présentation des différents types de machines et de matériaux

- Méthode démonstrative : Présentation de tinkercad et de Cura

- Méthode expositive : Historique de la découpe laser, présentation des différents types de matériaux et réalisations possibles

- Méthode démonstrative : Présentation de inkscape et du logiciel de la découpeuse

- Méthode experimentale : Choix d'une machine et d'un modèle, personnalisation du modèle, lancement des impressions

Présentation des autres missions du FabManager (médiation, gestion, prestations pro) # 1h

Récupération et finition des productions # 15mn

Les postes de dépenses

- Fil PLA pour les impressions : 1€ par binôme (5€ total)

- Goûter 10€

- Heures CdP : 8h

- Heures MedNum : 8h

Les critères d'evaluation

- Connaissances des missions du FabManager et des machines du FabLab -> Quizz

- Projet imprimé avec une personnalisation et sans défaut majeur -> Analyse visuelle de l'objet

- Bonne coopération lors de la conception -> Suivi tout au long du projet

Fiche Projet : Impression 3d & accessoires MBOT

Fiche Projet : Impression 3d & accessoires MBOT

Avertissement : cette page présente une fiche projet réalisée par un·e REMN en formation avec le pôle ressource en médiation numérique Zoomacom. Elle constitue une hypothèse de travail, une idée d'animation, qui n'a pas forcément été testée en condition réelle.

Cruttwell Maryline

Date : 26 au 29 Juillet 2022

Quoi ?

Réaliser des accessoires avec l’imprimante 3D et les monter sur les MBOTS lors d’un stage robotique.

Créer un temps de créativité.

Le contexte

L'association SLV, acteur de la médiation numérique sur le canton de Valbonne dans les Alpes Maritimes.

Elle propose des stages d'initiation à robotique sur MBOT, pour les enfants pendant les vacances scolaire. Cet atelier spécifique sera intégré sur une après-midi lors de ce stage.

Les objectifs pédagogiques

L’apprenant sera capable de :

- Comprendre les bases de l’impression 3D

- Utiliser les sites et logiciels correspondants (thingiverse et Cura by dagoma)

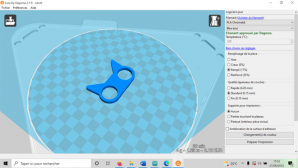

- Imprimer son objet en 3D sur une Dagoma Magis

https://www.thingiverse.com/

https://www.dagoma3d.com/logiciel-cura-by-dagoma

https://www.dagoma3d.com/imprimante-3d-magis-dagoma

Compétences psychosociales

- Satisfaction de fabriquer un objet avec l’imprimante 3D

- Moment de détente et de créativité

- Amener une touche de fantaisie

Pour qui ?

Enfants 9-12 ans

6-8 participants

Par qui ?

1 Référent pédagogique et 1 médiateur numérique ou

1 Référent pédagogique et 1 service civique de l’association SLV

Avec qui ?

Médiathèque de Valbonne

Où ?

L'association dispose de 2 imprimantes 3D et d'un LAB, installé dans la médiathèque Colette de Valbonne Sophia Antipolis.

https://www.ma-mediatheque.net/

Quand ?

Ma-Ve,les après-midis de 13H30 à 17H30 (goûter 16h-16h30)durant le stage des vacances scolaires de juillet 2022

- 1 atelier pour fabriquer les pièces pour les robots

- 3 ateliers de robotiques

Comment ?

La méthodologie

1ère partie 1h30:

Méthode expositive (explication du fonctionnement des logiciels et de l’imprimante)

Méthode expérimentale (recherches et choix des modèles)

3ème partie 2h:

Méthode démonstrative (effectuer les impressions)

Clôture 30min:Temps d'échanges et fin des impressions

Les enfants sont séparés en 2 groupes de 3 à 4 enfants, les animateurs alternent leur présence pour une impression toute les 30min environ, celles qui ne seraient pas terminées pouront être lancées pendant la dernière heure.

Les postes de dépenses

Filaments 30€

Goûter 10€

4h sur 16h

Les critères d'evaluation

Sont-ils satisfaits ? Questionaire avec échelle de satisfaction 1-2-3

Ont-ils fait preuve d’autonomie ? Dans leurs recherches,la préparation du fichier.

Ont-ils réussi leurs impressions (mise en route de la machine, démarage de l'impression).

Liens des modèles testés

Chat https://www.thingiverse.com/thing:3131899

Monstre https://www.thingiverse.com/thing:3128897

Nez https://www.thingiverse.com/thing:3128918

Moustache https://www.thingiverse.com/thing:3022415

Lapin https://www.thingiverse.com/thing:3481585

Variante pièces de rechanges:

fichier stl by SLV: ECRAN à insérer

PROJET : Impression du cadeau pour les correspondants

PROJET : Impression du cadeau pour les correspondants

= Nom à trouver

Avertissement : cette page présente une fiche projet réalisée par un·e REMN en formation avec le pôle ressource en médiation numérique Zoomacom. Elle constitue une hypothèse de travail, une idée d'animation, qui n'a pas forcément été testée en condition réelle.

QUOI : Un atelier d'impression 3D pour un groupe de jeunes appartenant au programme d'une association internationale partenanire de la structure

CONTEXTE : Une groupe de jeunes d'une association internationale partenaire de la structure souhaite, dans le cadre de leur rencontre entre branches de différents pays, offrir un objet commun, un magnet, à leurs correspondants irlandais.

OBJECTIFS :

- A l'issue de la formation, l'apprenant sera capable de modéliser un objet simple en 3D en utilisant les logiciels Tinkercad et Cura

- A l'issue de la formation, l'apprenant sera capable d'imprimer un fichier G-code en utilisant l'imprimante 3D Ultimaker

- A l'issue de la formation, l'apprenant sera capable de personnaliser un objet 3D en utilisant de la peinture ou des stickers

- A l'issue de la formation, l'apprenant sera capable de connaître l'environnement du fablab

COMPETENCES PSYCHOSOCIALES :

- Avoir de l'empathie

- Savoir communiquer efficacement

- Avoir une penser créative

PUBLIC : 5 jeunes de 17 - 25 ans appartenant à un groupe d'une association partenaire

ACTEURS :

- Animateur d'une association partenaire

- Fabmanager

PARTENAIRE :

- Association internationale

LIEU : TactiLab de La MIETE, à Villeurbanne

DATES : 2 animations de 2H

METHODES :

Animation 1 :

Présentation de l'atelier : méthode expositive = 5 minutes

- Présentation de l'intervenant

- Définition du fablab

- Exposition de l'atelier et de ses objectifs

- Enonciation du programme

- Explication du cadre de fonctionnement avec les règles de fonctionnement et aspects logistiques

Présentation du TactiLab : méthode expositive = 5 minutes

- Présentation du fablab et des machines

- Description de la machine utilisée pour l'atelier

Elaboration de l'objet sur les différents logiciels : méthode démonstrative = 1H

- Choix d'une base pour le magnet

- Présentation des différents logiciles utilisés

- Transformation de l'objet sur les différents logiciels

Confection de l'objet à l'imprimante 3D : méthode démonstrative = 30 minutes

- Présentation des phases de confection d'un object 3D

- Aide à la confection du magnet par les apprenants

Cloture de l'atelier = 10 minutes

- Rangement et nettoyage

- Cloture de l'atelier

10 minutes qui restent si besoin

Animation 2 :

Présentation de l'atelier : méthode expositive = 5 minutes

- Exposition de l'atelier et de ses objectifs

- Enonciation du programme

- Rappel du cadre de fonctionnement avec les règles de fonctionnement et aspect logistique

Personnalisation de l'objet en 3D : méthode démonstrative 1H35

- Présentation des différents outils pour visualiser des modèles de stickers

- Présentation des couleurs et du matériel de peinture

- Aide à personnalisation de l'objet par les apprenants

- Collage de l'aimant et du magnet

Cloture de l'atelier = 10 minutes

- Rangement et nettoyage

- Cloture de l'atelier

- Rappel des actualité du TactiLab

- Remise du magnet

10 minutes qui restent si besoin

COUTS :

Postes de dépenses :

- Salaire du fabmanager

- Matériel d'impression 3D : filaments

- Matériel de peinture : peinture, pinceaux

- Matériel de découpe vinyle : rouleaux de vinyle

- Aimant

EVALUATION :

Objet 3D bien réalisé

Découverte TP REMN, journée impression 3D

Découverte TP REMN, journée impression 3D

Avertissement : cette page présente une fiche projet réalisée par un·e REMN en formation avec le pôle ressource en médiation numérique Zoomacom. Elle constitue une hypothèse de travail, une idée d'animation, qui n'a pas forcément été testée en condition réelle.

Le Projet

• Semaine de découverte du "Titre Professionnel Responsable d'un Espace de Médiation Numérique", intégrant le module impression 3D sur 1 journée. Lors de cette semaine les apprenants découvrent les 3 CCP du diplôme, certains modules de la formation, les enjeux...

Date

• En septembre avant le lancement de la formation

Quoi ?

• Semaine de découverte de la formation REMN

Le contexte

• Le centre de formation Histya propose le Titre Professionnel REMN pour répondre aux enjeux de la digitalisation, https://digital.histya.fr/responsable-espace-mediation-numerique/

Les objectifs pédagogiques

• à l'issue de la formation l'apprenant saura modifier un objet 3D sur tinkercad et l'imprimer avec les imprimantes Creality CR-10S Pro.

• Découvrir la formation dans laquelle le stagiaire souhaite s'engager.

• Peaufiner/définir/affiner son projet professionnel.

• Découvrir la formation.

• Comprendre les enjeux liés à la digitalisation.

• Découvrir la formation dans laquelle le stagiaire souhaite s'engager.

• Peaufiner/définir/affiner son projet professionnel.

• Découvrir la formation.

• Comprendre les enjeux liés à la digitalisation.

Les compétences psychosociales

• Curiosité

• Travail en équipe

• Savoir communiquer

• Travail en équipe

• Savoir communiquer

Pour qui ?

• Tout public

• 10 personnes en 2 groupes de 5

• 10 personnes en 2 groupes de 5

Par qui ?

• Le REMN de Histya

Les partenaires

• Zoomacom -> partenaire de la formation pour l'impression 3D, Arduino etc

Le lieu

• Fablab de Zoomacom

Quand ?

• le 05/09/2022 pour le groupe a (6 personnes)

• le 06/09/2022 pour le groupe b (6 personnes)

• le 06/09/2022 pour le groupe b (6 personnes)

Comment ?

• Méthode découverte : Faire après explications, en groupe de 2

• De 9h à 11h : Présentation Tinkercad et Cura, impression 3D

• De 11H15 à 12H30 : Modifier sa pièce sur Tinkercad (rajouter/supprimer un éléments)/Commencer à lancer impression si prête

• Après-midi : lancement impression puis Visite du Fablab

• De 9h à 11h : Présentation Tinkercad et Cura, impression 3D

• De 11H15 à 12H30 : Modifier sa pièce sur Tinkercad (rajouter/supprimer un éléments)/Commencer à lancer impression si prête

• Après-midi : lancement impression puis Visite du Fablab

Les postes de dépenses

• café

• Bobines

• Salaire

• Bobines

• Salaire

Les critères d'évaluation

• La pièce 3D finalisée

Projet impression 3D 2022 Johanna Gurbala REMNG1

Aide Thymio à découvrir le code

Aide Thymio à découvrir le code

Avertissement : cette page présente une fiche projet réalisée par un·e REMN en formation avec le pôle ressource en médiation numérique Zoomacom. Elle constitue une hypothèse de travail, une idée d'animation, qui n'a pas forcément été testée en condition réelle.

Le Projet

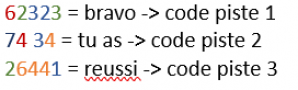

• Accompagner Thymio à suivre une piste sous forme de jeu afin de découvrir et déchiffrer un code.

• Faire découvrir au plus jeune la programmation et la robotique.

• Faire découvrir au plus jeune la programmation et la robotique.

Pour qui ?

• CM2/6ème

• 6 personnes en équipes de 2

• 6 personnes en équipes de 2

Déroulé et méthodes pédagogiques

• Le jeu de piste :

Il y 3 pistes (1 pour chaque équipe de 2), il faut faire avancer thymio avec les indications de la piste. Elles font environ 5m par 3m.

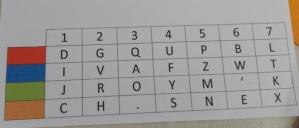

->Chaque piste à des symboles/codes couleurs, qui correspondra à l'action, qu'il faut faire pour avancer.

Exemple de symbole sur la piste :

"Fais avancer Thymio jusqu'au pont sans utiliser le mode amical."

"Faire tourner Thymio à l'aide des flèches."

Cela permettra aux enfants de découvrir les différents comportements de Thymio.

• La suite :

Une fois la piste finie il faudra récupérer 3 fiches avec 3 niveaux qui donneront des indications pour aller programmer thymio.

Exemple d’une fiche :

"Programmer thymio pour qu’il fasse un son choisi et s’allume en jaune."

Une fois les 3 niveaux atteint, le code sera donner, il faudra le déchiffrer.

A la fin les 3 équipes de 2 mettent en commun les codes afin de déchiffrer la phrase.

• 14h à 14h15 : Présentation, déroulé

méthode expositive (le formateur parle)

• 14h15 à 14h45 : Présentation/échange sur la robotique puis thymio

méthode expositive et interrogative (le formateur interroge puis parle)

• 14h45 à 15h00 : Explication jeu

méthode expositive

• 15h00 à 15h30 : Piste, aider Thymio à suivre son parcours

méthode découverte (les élèves font après explications)

méthode expérimentale (les élèves vont découvrir d'eux même comment thymio réagit (exemple : la couleur verte = amical = il suit))

• 15h30 à 15h45 : PAUSE

• 15h45 à 17h : Les 3 actions à coder sur blocky puis découvrir le code

Il y 3 pistes (1 pour chaque équipe de 2), il faut faire avancer thymio avec les indications de la piste. Elles font environ 5m par 3m.

->Chaque piste à des symboles/codes couleurs, qui correspondra à l'action, qu'il faut faire pour avancer.

Exemple de symbole sur la piste :

"Fais avancer Thymio jusqu'au pont sans utiliser le mode amical."

"Faire tourner Thymio à l'aide des flèches."

Cela permettra aux enfants de découvrir les différents comportements de Thymio.

• La suite :

Une fois la piste finie il faudra récupérer 3 fiches avec 3 niveaux qui donneront des indications pour aller programmer thymio.

Exemple d’une fiche :

"Programmer thymio pour qu’il fasse un son choisi et s’allume en jaune."

Une fois les 3 niveaux atteint, le code sera donner, il faudra le déchiffrer.

A la fin les 3 équipes de 2 mettent en commun les codes afin de déchiffrer la phrase.

• 14h à 14h15 : Présentation, déroulé

méthode expositive (le formateur parle)

• 14h15 à 14h45 : Présentation/échange sur la robotique puis thymio

méthode expositive et interrogative (le formateur interroge puis parle)

• 14h45 à 15h00 : Explication jeu

méthode expositive

• 15h00 à 15h30 : Piste, aider Thymio à suivre son parcours

méthode découverte (les élèves font après explications)

méthode expérimentale (les élèves vont découvrir d'eux même comment thymio réagit (exemple : la couleur verte = amical = il suit))

• 15h30 à 15h45 : PAUSE

• 15h45 à 17h : Les 3 actions à coder sur blocky puis découvrir le code

Le contexte

• Sensibiliser les plus jeunes à la programmation et la robotique.

Les compétences psychosociales

• Recherche : tester, essayer plusieurs pistes de résolutions.

• Raisonner : Progresser collectivement en sachant prendre en compte le point de vue d’autrui.

• Travailler en équipe/Communiquer : Utiliser progressivement un vocabulaire adéquat et/ou des notations adaptées pour décrire une situation, exposer une argumentation.

• Raisonner : Progresser collectivement en sachant prendre en compte le point de vue d’autrui.

• Travailler en équipe/Communiquer : Utiliser progressivement un vocabulaire adéquat et/ou des notations adaptées pour décrire une situation, exposer une argumentation.

Les objectifs pédagogiques

• à l’issue de la séquence, l’élève saura programmer le robot Thymio avec blocky.

Par qui ?

• Le REMN

Les partenaires

• Zoomacom -> Martériel Thymio

• école -> Pour proposer l'activité

• école -> Pour proposer l'activité

Informations

• le lieu : école

• la durée : une après-midi

• la date : XX

• la durée : une après-midi

• la date : XX

Les postes de dépenses

• Goûter

• Salaire REMN

• Coût prêt (matériels)

• Salaire REMN

• Coût prêt (matériels)

Les critères d'évaluation

• Découverte du code

Projet robot pédagogique 2022 Johanna Gurbala REMNG1

Fiche Projet : Thymionary découverte robotique 1er pas

Fiche Projet : Thymionary découverte robotique 1er pas

Avertissement : cette page présente une fiche projet réalisée par un·e REMN en formation avec le pôle ressource en médiation numérique Zoomacom. Elle constitue une hypothèse de travail, une idée d'animation, qui n'a pas forcément été testée en condition réelle.

Cruttwell Maryline

Date : 7 au 17 octobre 2022

Quoi ?

Un atelier collectif de découverte de la robotique par le jeu

Le contexte

Animation ludique pendant la fête de la science du Mois d’octobre 2022

Les objectifs pédagogiques

À l’issue de l’atelier, les participants seront en mesure de:

- Comprendre les différents modes du Robot Thymio

- Programmer un mode de déplacement simple sur VPL de Thymio Suite

- Déplacer le robot au moyen de la télécommande

Quantitatif : «5 à 10 ateliers de démonstration de 2H- 10 personnes

Compétences psychosociales

- Travail en équipe

- Comprendre par le jeu

- Découvrir en s’amusant

Pour qui ?

Enfants à partir de 7 ans souhaitant découvrir la robotique.

10 enfants par groupe de 2

Par qui ?

Animateurs de l’association Sophia Loisirs et Vie (SLV).

SLV, acteur de la médiation numérique sur le canton de Valbonne dans les Alpes Maritimes.

Elle propose des stages d'initiation au numérique pour les enfants les mercredis et samedi après-midi.

Avec qui ?

Comité organisateur de la Fête de la Science Alpes Maritimes

Où ?

Stand Fête de la Science à Antibes

Quand ?

Du 7 au 17 octobre

Tous les jours pendant la manifestation

Comment ?

La méthodologie

Accueil des participants et inscriptions (5min)

- Présentation du déroulé de l’atelier (5min)

- Présentation des robots - 15min (expositive)

- Découverte des différentes fonctionnalités (découverte)15min

- Présentation des fonctionnalités nécessaires pour programmer les robots au déplacement par télécommande (Activité 6 page 33 + spécificité télécommande)

- Les participants par groupe de 2 programment leurs robots

(Démonstratif/Actif) 20 min

Temps de jeu :

Par groupe de 2 : Le premier co-équipier prend connaissance du dessin à effectuer, sans le dire à l’autre.

Chaque enfant doit ensuite donner des instructions orales à son binôme pour qu’il dirige le robot au moyen de la télécommande (gauche droite stop avant arrière). Le point est gagné pour le 1er co-équipier qui devine ce qui est dessiné.

(Actif) 30 minutes

Exposition des plus belles œuvres d’art 😉

Evaluation et échanges 30min

Les postes de dépenses

- Déplacements

- Temps d’animation et temps de préparation

- Feuilles A3/Feutres/ Scotch

- 5 Robots et leurs télécommandes

Les critères d'evaluation

?- Quizz (à définir???)

- Questionnaire de satisfaction

Moyen terme taux d’inscriptions aux stages annuels

Points de vigilance

Matériel (ordinateurs,logiciels,chargement des robots)

«Atelier : que faire avec le robot Thymio»

«Atelier : que faire avec le robot Thymio»

Avertissement : cette page présente une fiche projet réalisée par un·e REMN en formation avec le pôle ressource en médiation numérique Zoomacom. Elle constitue une hypothèse de travail, une idée d'animation, qui n'a pas forcément été testée en condition réelle.

Année :2022

Par : Abdel basset ZEROUAL

QUOI ?

Initiation à la robotique et à la programmation avec le robot Thymio, via l’outil VPL

POURQUOI ?

Le contexte:

Lutter contre la fracture numérique en proposant des séances au enfants qui n’ont pas l’accès ou aux nouveaux technologies.

POURQUOI ?

Les objectifs pédagogiques

- Qualitatif

- Quantitatif:

• A l’issu de l’atelier, les enfants seront capables de comprendre le fonctionnement d’un robot programmé.

• Également, les enfants seront capables d’écrire des programmes simples pour Thymio à l’aide de l’outil VPL.

POURQUOI ?

Compétences psychosociales:

• Apprendre à résoudre des problèmes

• Avoir une pensée créative

• Savoir communiquer efficacement

• Travail coopératif.

POUR QUI ?

Le public

- Typologie

- Quantitatif

Enfants de 11 à 12 ans – 5éme 6éme

Groupe de 8-10 enfants maximum.

PAR QUI ?

- Les acteurs

Réfèrent numérique

L'animateur enfance-jeunesse

AVEC QUI ?

- Les partenaires

Zoomacom pour le prêt de matériels

OU ?

Lieux/Fixes: Centre Social de Villars

QUAND ?

- Début

- Périodicité:

Ateliers hebdomadaires de 2 h 40

Du 11 Juillet 2022 au 05 Août 2022

COMMENT ?

- La méthodologie

- Qualitatif

- Quantitatif:

- Introduction à la programmation visuelle VPL (30 min)

- (Méthode démonstrative)

• Présentation de l’interface logiciel Thymio VPL

• Les blocs événements

• Les blocs actions

• Comprendre, par la manipulation, comment un robot perçoit son environnement et réagit : approfondissement des notions de capteurs et d’actionneurs (20 min)

• S’initier à une démarche de recherche et découvrir des modes préprogrammés en formulant des hypothèses (20 min)

• Appréhender concrètement la logique événementielle « SI… ALORS » en faisant le lien entre des événements et des actions (20 min)

• Chaque enfant se met en binôme sur un ordinateur, ouvre le logiciel VPL et s’essaye à une programmation une fois le programme créé, chaque binôme branche son robot sur l’ordinateur à l’aide d’un câble USB et téléverse le programme dans le robot. : (20 min)

AVEC QUOI ?

- LE MATERIEL :

• 4 Thymio (Zoomacom)

• 4 Ordinateurs

• Connexion internet

• 1 vidéoprojecteur

COMBIEN ?

Les postes de dépenses

Le coût de prêt de matriéls (zoomacom)

ÉVALUATION

- Quoi ?

- Comment ?

• Chaque enfant aura pris en main le robot thmyio

• Chaque enfant aura programmé le robot thymio à l’aide de VPL

• Feed-back.

Fiche projet : Art'Thymio

Fiche projet : Art'Thymio

Avertissement : cette page présente une fiche projet réalisée par un·e REMN en formation avec le pôle ressource en médiation numérique Zoomacom. Elle constitue une hypothèse de travail, une idée d'animation, qui n'a pas forcément été testée en condition réelle.

Projet : Développement créatif et technique pour un public de demandeuses d'emploi en situation de précarité et ayant été victimes d’un cancer.

Quand : Une journée de 7h par promotion de bénéficiaires, sur le début de leur suivi

Quoi ?

Par binôme, création d'un dessin (au scotch noir) sur une grande surface blanche, programmation du Thymio pour qu'il suive le chemin en allumant ses LEDs et prise de photo longue exposition dans le noir pour voir le résultat.

Le contexte

Dans le cadre de son action Agir Santé, FACE Loire accompagne des femmes en situation de précarité et ayant été victime d'un cancer vers un retour à l'emploi ou à la formation. Pendant 6 mois, 8 bénéficiaires seront suivi individuellement mensuellement et participeront à des ateliers collectifs.

Lors de ces ateliers, il est important de pouvoir développer des compétences transverses, de créer une ouverture vers de plus larges horizons et de rétablir une confiance en soi qui a souvent été mise à mal.

Les objectifs pédagogiques

- Elargir sa culture générale de la robotique

- Mener un projet en équipe, de la conception au rendu final

- Programmer un robot thymio

Compétences psychosociales

Avoir conscience de soi

Avoir une pensée créative

Être habile dans les relations interpersonnelles

Pour qui ?

8 femmes en situation de précarité et ayant été victimes d’un cancer, bénéficiaires de l'action Agir Santé de FACE Loire.

Par qui ?

La cheffe de Projet emploi

Le médiateur Numérique

Avec qui ?

Le centre de ressources Zoomacom pour la mise à disposition des Thymio

Où ?

Dans une salle spacieuse, avec de grands plans de travail et la possibilité de couper toute source de lumière artificielle et naturelle.

Comment ?

9h - 9h15 : Accueil convivial des bénéficiaires

9h15 - 9h30 : Présentation du déroulé et des objectifs de la journée

9h30 - 10h : Brainstorming sur ce qu'est/n'est pas un robot et sur les robots que les bénéficiaires connaissent HistoireDeLaRobotique (PDF)

10h - 10h20 : Présentation du lightpainting et d'exemples de réalisations Lightpainting Ecoles Des Mines de Saint-Etienne Peindre avec la lumière (PDF)

10h20 - 10h30 : PAUSE

10h30 - 11h : Présentation de thymio et de l'interface de programmation visuelle Guide Thymio Guide VPL 11h - 11h30 : Tests des modes par défaut de Thymio

11h30 - 12h : Formation des binômes et début de réflexion sur le projet à réaliser

12h - 13h : PAUSE DEJEUNER

13h - 13h30 : Réalisation d'un micro-CahierDesCharges par binôme (Forme voulue avec un dessin, couleurs, délais, processus)

13h30 - 14h15 : Réalisation des circuits

14h15 - 15h : Début de la programmation des Thymio Activités Thymio (Frequence Ecole) - Activité 11, page 45

15h - 15h10 : PAUSE

15h10 - 15h45 : Fin de la programmation des Thymio

15h45 - 16h30 : Prises de vue dans le noir

16h30 - 16h45 : Visionnage collectif des réalisations

16h45 - 17h : Echange et retours sur la journée

Les postes de dépenses

Location (ou prêt ?) des Thymio

Prêt du matériel photo par L'école des Mines de Saint-Etienne

PCs portable mis à disposition par DELL

Feuilles A4 et stylos FACE Loire

Grands supports carton/papier (récupération)

4 rouleaux de scotch noir 48mm*23M (4*6 = 24€, utilisables plusieurs fois)

Café/thé 5€

9h salaire Médiateur Numérique

3h salaire Cheffe de Projet

Les critères d'evaluation

- Participation équitable au sein du binôme -> Suivi tout au long de la journée

- Bonne entente lors de la conception -> Suivi tout au long de la journée

- La rendu final de la prise de vue est reconnaissable et sans défauts majeurs (trou dans le chemin, écart important involontaire) -> Appréciation visuelle

- Evaluation de l'atelier par un questionnaire à chaud, puis un questionnaire à froid à la fin de la promotion

Fiche projet «DECOUVRIR IMPRESSION 3D»

Fiche projet «DECOUVRIR IMPRESSION 3D»

Avertissement : cette page présente une fiche projet réalisée par un·e REMN en formation avec le pôle ressource en médiation numérique Zoomacom. Elle constitue une hypothèse de travail, une idée d'animation, qui n'a pas forcément été testée en condition réelle.

Modélisation d’un rangement clé USB

Imprimer le rangement clé USB

Par: Abdelbasset ZEROUALI

Date : Chaque mercredi de 13h30 au 16h00,pendant la période estivale 20222, du 15 Juillet au 25 Août.

QUOI ?

Atelier numérique de sensibilisation aux nouvelles technologies de l’impression 3D et à leur potentiel créatif

POURQUOI ?

Le contexte

S’initier à l’impression 3D dans le cadre d’une découverte du numérique et attirer le public jeune vers le numérique

POURQUOI ?

Les objectifs pédagogiques

- Qualitatif

- Quantitatif

faire une idée de ce que l’on peut réaliser avec un impression 3D

Apprendre autrement via numérique

Manipuler l’imprimante 3D

Imprimer un rangement de clé USB et repartira avec

Connaître et savoir utiliser les logiciels et les sites web dédier au impression 3D

POURQUOI ?

Compétences psychosociales

Booster la confiance en soi, en réalisant des impressions en toute autonomie

s'approcher du monde du numérique

POUR QUI ?

Le public

- Typologie

4 adolescents de 12-14 ans décrocheur scolaire

Par qui ?

Les acteurs

Le médiateur numérique du centre social

L’animateur enfance du centre social

Avec qui ?

Les partenaires

Zoomacom qui prêtera les matériaux nécessaires en l’occurrence les 2 imprimantes 3D qui sera également solliciter pour offrire assistance technique en cas de besoin

OU ?

- Lieux

- Fixes/ Centre social de Villars

QUAND ?

Mercredi après-midi de 13h30 à 16h00

COMMENT ?

Méthodologie

(Techniques employées, pourquoi, mise en œuvre)

- Qualitatif

- Quantitatif

Accueil et présentation de l’animateur et des participants : 10 min

Présentation des objectifs : 5 min

Echange sur l’impression 3D (expérience des participants, apport théorique) : 10 min

Aller sur le site Tinkercad (site de modélisation d’impression 3D) : 5 min

Créer le model (de rangement de clé USB) utlisant le site https://www.thingiverse.com/ : 20 min

Fusionner le model afin de créer la pièce : 5 min

L’exporter en STL. : 5 min

L’ouvrir avec le logiciel Cura (il permet de préparer un modèle 3D pour l’imprimante. Il va servir à « découper » le modèle créé en fines couches et à régler les paramètres d’impression.) : 5 min

L’objet se positionne sur le plateau de l’imprimante, généralement sur le milieu et paramétrer l’échelle de l’objet (50% si l’objet prend trop de place sur le plateau) : 10 min

Une fois les paramètres saisis, on clique sur le bouton découper maintenant : 5 min

Brancher la carte SD dans l’ordinateur : 5 min

Une fois la carte SD branchée, on exporte le fichier sous le format G-code vers celle-ci : 5 min

Brancher la carte SD dans l’imprimante 3D : 5 min

A l’aide du sélecteur, sélectionner le fichier à imprimer : 5 min

L’imprimante monte en température (la buse et le plateau), faire attention à ne pas toucher (215°C pour la buse et 60°C pour le plateau)

Lancer l’impression : 5 min (durée moyenne de l’impression 1h15 min pour un rangement de clé USB)

Fin d’impression : 10 min

Une fois l’impression terminée, attendre que le plateau descende en température (environ 30°C), le retirer par mouvement de vague pour décoller et extraire la pièce.

Fin d’atelier : 5 min

Evaluation des participants, questions/réponses (faire un jet de dés de rôle puis la personne s’exprime par la suite)

Méthode participative les ados participent de manière active (Faire avec)

COMBIEN ?

Les postes de dépenses

Prestation zoomacom

4 ordinateurs (CSV)

2 imprimantes 3D

2 cartes SD

Vidéo projecteur (CSV)

Internet

ÉVALUATION

- Quoi ?

- Comment ?

questions/réponses (faire un jet de dés de rôle puis la personne s’exprime par la suite)

réaliser une impression 3D

POINTS DE VIGILANCE

Matériels et connexion

Maintenance, sécurité: logiciels Windows (REMNG1)

Maintenance, sécurité: logiciels Windows (REMNG1)

Avertissement : cette page présente une fiche projet réalisée par un·e REMN en formation avec le pôle ressource en médiation numérique Zoomacom. Elle constitue une hypothèse de travail, une idée d'animation, qui n'a pas forcément été testée en condition réelle.

Nettoyeur

• Bleachbit -> Nettoyeur de fichiers OpenSource gratuit, pour supprimer les fichiers temporaires, inutiles, corrompus et regagner en performances.

• CCleaner -> Nettoyeur historique, prendre garde à ses affiliations récentes.

• CCleaner -> Nettoyeur historique, prendre garde à ses affiliations récentes.

Anti-virus

• WindowsDefender -> Solution intégrée à Windows, gratuite et sans publicité/notifications inutiles/options superflues.

• Malwarebytes -> Logiciel gratuit et sans « scandales ».

• Malwarebytes -> Logiciel gratuit et sans « scandales ».

Navigateur

• Brave -> OpenSource, gratuit et basé sur le moteur puissant chromium donc compatible avec les plugins de Chrome. Bloque automatiquement les pubs et autres trackers.

• Firefox -> navigateur opensource historique avec une grande bibliothèque de plugins.

• Firefox -> navigateur opensource historique avec une grande bibliothèque de plugins.

Moteur de recherche

• Brave -> Moteur de recherche qui ne traque pas les données de ses utilisateurs et utilise sa propre base de données d’indexation contrairement à la plupart des moteurs similaires qui utilisent les services Google/Bing/Yahoo…

• Lilo -> Moteur de recherche Français qui permet de rémunérer des associations (par exemple FACE Loire) avec ses recherches. Sa technologie agrège les résultats d’autres grands moteurs (Bing, Google, Yahoo…) sans traquer les informations de ses utilisateurs.

• Lilo -> Moteur de recherche Français qui permet de rémunérer des associations (par exemple FACE Loire) avec ses recherches. Sa technologie agrège les résultats d’autres grands moteurs (Bing, Google, Yahoo…) sans traquer les informations de ses utilisateurs.

Bloqueur de pub

• Brave -> Le navigateur brave inclut directement le bloquage des pubs et autres trackers

• uBlock -> Plugin libre léger et compatible avec la plupart des navigateurs et également sur mobile

• uBlock -> Plugin libre léger et compatible avec la plupart des navigateurs et également sur mobile

Gestionnaire de mot de passe

• Passky ->

Applications de messagerie

• Signal -> Logiciel/application opensource permettant les communications chiffrées de bout en bout sans collecte des données.

• Whatsapp -> Logiciel/application dominante du marché permettant les communications chiffrées de bout en bout.

• Thunderbird -> Logiciel de messagerie mail opensource édité par la même société que Firefox. Acteur historique bénéficiant de longues années de développement.

• Whatsapp -> Logiciel/application dominante du marché permettant les communications chiffrées de bout en bout.

• Thunderbird -> Logiciel de messagerie mail opensource édité par la même société que Firefox. Acteur historique bénéficiant de longues années de développement.

Application de visio

• Jitsi -> Site web gratuit et opensource de visioconférence et voIP avec chiffrement de bout en bout.

Hodemon Nicolas et Gurbala Johanna REMNG1

Maintenance, sécurité: logiciels Linux (REMNG1)

Maintenance, sécurité: logiciels Linux (REMNG1)

Avertissement : cette page présente une fiche projet réalisée par un·e REMN en formation avec le pôle ressource en médiation numérique Zoomacom. Elle constitue une hypothèse de travail, une idée d'animation, qui n'a pas forcément été testée en condition réelle.

Les principaux navigateurs web

Chrome : développé par Google

Les utilisateurs apprécient en général sa vitesse d'utilisation et ses nombreuses fonctionnalités, applications et extensions disponibles.

Safari

Safari se revendique comme extrêmement rapide et personnalisable.

Apple fournit Safari sur l'ensemble de ses appareils. Vous n'avez normalement pas besoin de le télécharger.

Mozilla Firefox

Sécurise les données personnelles

Edge

Edité par Microsoft

Il propose également des outils intégrés pour vous aider lors de vos achats en ligne.

Opera

Brave

Sans pub et protège la vie privée

Les principaux moteurs de recherche

Google : le plus utilisé au monde

Créé en 1998, le moteur de recherche américain Google est le leader mondial incontesté, 90% des utilisateurs du web du monde entier l'utilisent. Il tient sa réputation de la puissance de ses algorithmes (ensemble d'instructions dans un calcul permettant d'obtenir un résultat). Google suscite néanmoins beaucoup d'inquiétudes quant au respect de la vie privée et de la confidentialité des données.Bing

Le moteur de recherche de MicrosoftYahoo

Un des moteurs de recherche les plus anciensLes moteurs de recherche respectueux de la vie privée

Qwant

Respecte votre vie privéeDuckDuckGo

Ne vous espionne pas

L'outil préfère vous donner accès à l'ensemble du Web en filtrant vous-mêmes vos résultats en fonction de vos besoins.

Ecosia : plante des arbres

Lilo : français et solidaire

Gestionnaires de mot de passe

1) Buttercup

Buttercup a figuré sur cette liste car il s’agit de l’un des rares gestionnaires de mots de passe open source, multiplateformes et multi-appareils. Il peut être utilisé sur Linux, Mac, Windows OS, iOS et Android, et il existe également une extension pour Google Chrome et Firefox.En ce qui concerne le cryptage et la sécurité des données, Buttercup utilise la norme de cryptage avancée (AES) 256 bits, un algorithme de cryptage de données largement utilisé et fiable. Il inclut la possibilité d’enregistrer votre base de données de mots de passe localement, d’utiliser des services cloud tiers, d’exporter et d’importer votre base de données de mots de passe dans divers formats et d’une authentification à deux facteurs

2) Bitwarden

Est l’un des gestionnaires de mots de passe les plus populaires. Il s’agit d’un utilitaire multiplateforme, multi-appareils et open source que tout le monde peut contribuer et utiliser.Outre son interface utilisateur intuitive et très facile à utiliser, Bitwarden fournit également des fonctionnalités telles que la prise en charge d’extensions pour tous les principaux navigateurs, des normes de cryptage élevées (y compris AES 256 bits), la prise en charge de plusieurs appareils (y compris les smartphones) et le partage de mot de passe familial et professionnel. .

Bitwarden propose différents packages, dont un gratuit qui convient à la plupart des utilisateurs. Cependant, vous pouvez également ajouter un forfait Premium ou auto-héberger le vôtre.

3.LastPass

LastPass est l’un des gestionnaires de mots de passe les plus populaires. LastPass est multiplateforme et prend en charge les clients de bureau pour tous les principaux systèmes d’exploitation.LastPass fournit des fonctionnalités telles que la prise en charge de la norme de cryptage AES-256 bits, une extension de navigateur compatible avec la plupart des navigateurs, l’authentification multifacteur et une couche de sécurité supplémentaire utilisant des hachages salés. Des utilitaires supplémentaires sont également inclus, tels que le générateur de mots de passe, le rapport sur l’état des mots de passe et les mots de passe principaux pour votre coffre-fort de mots de passe.

LastPass fournit également un programme d’ installation Linux universel facile à utiliser , qui vous permet d’installer une extension de navigateur sur les navigateurs installés pour votre distribution Linux.

4.KeePassXC

KeePassXC est une variante ou un fork de l’ outil open source de gestion de mots de passe KeePass pour Windows. En plus d’être gratuit, il est conçu nativement pour bien fonctionner sur les systèmes Linux. Il offre également une prise en charge multi-appareils et plates-formes pour tous les principaux systèmes d’exploitation, navigateurs et smartphones, y compris Blackberry.Il utilise le cryptage AES-256 pour sécuriser votre coffre-fort de mots de passe localement et un mot de passe principal. Il vous permet de synchroniser votre base de données de mots de passe cryptés à l’aide de services cloud tiers, tels que Google Drive et Dropbox, et dispose d’une interface graphique très fonctionnelle.

KeePassXC offre également un espace de stockage illimité, ce qui signifie que vous pouvez utiliser la fonction de génération automatique de mots de passe pour générer et stocker autant de mots de passe que vous le souhaitez et des fonctions de remplissage automatique pour les principaux navigateurs.

5.Keeper

Bien que Keeper ne soit pas open source, c’est l’un des meilleurs gestionnaires de mots de passe. Il prend en charge plusieurs appareils, notamment Linux, Windows, Mac OS, Android et iOS. Il prend également en charge les navigateurs populaires.Ce gestionnaire de mots de passe bien conçu et facile à utiliser utilise un cryptage de données AES 256 bits. Il comporte également des mesures de sécurité supplémentaires, telles qu’une authentification à deux facteurs, un générateur de mot de passe sécurisé, une connexion biométrique et une fonction d’autodestruction de la base de données après cinq entrées de mot de passe erronées. Vous pouvez donner un accès en lecture seule par mot de passe à des parties de confiance en cas d’urgence.

Sources :

Les 5 meilleures gestionnaires de mots de passe pour linuxLes meilleurs logiciels de nettoyage système Linux

1. Stacer

2. BleachBit

3. Balayeuse

4. GCleaner

5. Nettoyeur Ubuntu

6. FSlint

7. Gestionnaire de packages Synaptic

1) Stacer

Stacer est un outil de surveillance et d’optimisation de système open source qui simplifie le nettoyage du système pour les passionnés de Linux. C’est sans doute l’un des meilleurs outils de nettoyage de système Linux pour libérer de l’espace disque. Ceci est également utile pour maintenir les anciennes installations Linux.2) BleachBit

BleachBit est un nettoyeur de système fiable qui peut économiser de l’espace disque précieux en supprimant les fichiers inutiles de votre machine Linux. Vous pouvez utiliser BleachBit pour nettoyer les caches, les cookies, l’historique et les fichiers temporaires, entre autres. De plus, il peut également nettoyer les données d’application de nombreux logiciels Linux populaires, tels que Firefox, GIMP, KDE, APT et Vim3) Balayeuse

Balayeuse est un outil de nettoyage système simple mais riche en fonctionnalités pour Linux. Il est conçu pour nettoyer les traces d’utilisation du système sous Linux. Si vous utilisez un ordinateur partagé pour des raisons personnelles ou professionnelles, vous pouvez masquer vos activités via Sweeper.4) GCleaner

GCleaner est l’un des outils de nettoyage de système les plus légers pour Linux. Il offre une interface graphique intuitive, ce qui facilite la suppression des fichiers inutiles. De plus, la nature open-source de ce projet permet aux utilisateurs d’inspecter le code source et d’effectuer les personnalisations nécessaires.5) Nettoyeur Ubuntu

Nettoyeur Ubuntu est un logiciel de nettoyage de système gratuit et open-source qui fonctionne sur toutes les principales distributions Linux. L’interface utilisateur simple de cet utilitaire de nettoyage le rend très facile à utiliser pour les débutants. Il permet aux utilisateurs de libérer de l’espace disque occupé par des packages et des bibliothèques orphelines.6) FSlint