PIX Master - Les notes et infos pour être médaillé·e d'or sur PIX

Présentation de PIX

Pix est un service public en ligne français lancé dans le cadre du dispositif des startups d’État proposé par la direction interministérielle du numérique (Dinum) permettant à ses utilisateurs d'évaluer, de développer et de certifier leurs compétences numériques.Lien vers la définition de wikipédia

Niveaux de PIX demandés

Dans le cadre de la formation des Conseillers Numériques France Services dans la Loire, des niveaux minimum sur les compétences de PIX sont demandés.Liste des niveaux requis

| Compétence | Niveau requis |

| Mener une recherche et une veille d’information | 5 |

| Gérer des données | 4 |

| Traiter des données | 4 |

| Interagir | 4 |

| Partager et publier | 4 |

| Collaborer | 4 |

| S'insérer dans le monde numérique | 4 |

| Développer des documents textuels | 4 |

| Développer des documents multimedia | 4 |

| Adapter les documents à leur finalité | 4 |

| Programmer | 3 |

| Sécuriser l'environnement numérique | 5 |

| Protéger les données personnelles et la vie privée | 5 |

| Protéger la santé, le bien-être et l'environnement | 4 |

| Résoudre des problèmes techniques | 4 |

| Construire un environnement numérique | 4 |

Notes et tutos classés par compétences

NB : les notes peuventêtre informelles

Mener une recherche et une veille d’information

Contournement d'URLhttps://desgeeksetdeslettres.com/web/5-manieres-acceder-site-en-contournant-son-url

Gérer des données

Traiter des données

Fonction stxt : pour permettre d'extraire des caractères à des positions précises de mots ou d'autres cellulesExemple : A1=STXT(B1;6;3) :

| A1 | B1 |

| DEM | EQ08 DEMOISELLES D'HONNEUR |

Pour afficher du texte pur dans une cellule : formater la cellule en texte ou commencer le contenu de la cellule par '

Fonction sous-total sous excel : pour faire des totaux et les grouper

F4 sous excel dans une formule : figer une donnée ($)

50 fonctions excel : https://www.blogdumoderateur.com/fonctions-excel/

Excel : formatage conditionnel

API / Utiliser des données d'autres sites.

Exemple : RATP : accès aux données en temps réel : 3 millions de requetes par mois (pour que ce soit gratuit)

https://openclassrooms.com/fr/courses/6573181-adoptez-les-api-rest-pour-vos-projets-web?archived-source=3449001

https://www.opendatasoft.com/fr/blog/2017/09/19/vous-saurez-tout-sur-les-apis

Open Data : https://interstices.info/lopen-data-louverture-des-donnees-pour-de-nouveaux-usages/

Excel : Tableau croisé dynamique

https://www.youtube.com/watch?v=OlypTkG3M7U

https://www.youtube.com/watch?v=IwzmI-2Vyvs

http://malick-nseck.developpez.com/tutoriels/apprendre-a-creer-tableau-croise-dynamique-avec-libre-office-calc/

Intéragir

FramalistOutil pour faire des listes de discussions emails

Tutoriel Créer une liste de discussion chez Framaliste en 2 étapes

Partager et Publier

Facebook :Un commentaire a la même audience que le contenu qu'il commente

https://fr-fr.facebook.com/help/236898969688346

https://www.nextinpact.com/archive/66018-facebook-ticker-listes-commentaires-jaime.htm

https://fr-fr.facebook.com/notes/facebook/param%C3%A8tres-de-confidentialit%C3%A9-sur-facebook-les-r%C3%A8gles-dor/515989341767420/

Mieux contrôler son image sur les réseaux sociaux :

- Insta : on peut masquer automatiquement les messages insultant ou utilisant un mot ne particulier

- Snapchat : on peut partager sa géolocalisation qu'avec des personnes spécifiques

- TiTok : Désactiver la possibilité de faire facilement une vidéo à partir de la sienne

- Facebook : poster une story que pour des personnes spécifiques (et la cacher à certains amis)

Exemple : identification sur une photo :

Gabin et Adelita sont amis sur Facebook.

- • Gabin a posté sur son journal une photo avec Adelita ayant pour audience ses amis.

- • Gabin a identifié Adelita sur la photo.

- • Adelita n'a pas validé cette identification.

Parmi les affirmations suivantes, lesquelles sont vraies ?

La photo est visible sur le journal d'Adelita.

La photo est visible sur le journal de Gabin.

Adelita a reçu une notification l'informant

Collaborer

Droits d'accès à un document google docsCréer un meeting récurrent

Téléverser un document et éditer les droits (clic-droit / partager)

Droit administrateur :

- droits complets sur fichiers et dossiers

- Possibilité d'ajouter des membres et de gérer leurs droits d'accès

Logiciel libre et collaboration

https://degooglisons-internet.org/fr/list/

Word : suivi des modifications dans onglet révision

Possibilité d'accepter ou refuser des modifications apportées

Document en ligne collaboratifs

Deux personnes ayant les droits de modifications peuvent :

- • Retrouver les versions antérieures du document

- • Accéder au document depuis n'importe quel poste Internet

- • Modifier le document même si le propriétaire n'est pas connecté

- • Modifier le document en même temps

Importation de calendrier

Doodle : outil pour faire des sondages - Pratique pour trouver des dates de disponibilité pour des groupes d'amis

Framagenda :

https://docs.framasoft.org/fr/agenda/index.html

S'insérer dans le monde numérique

MOOC par le CNAM :- Pas besoin 'être inscrit au CNAM pour suivre un de leur MOOC

- On peut échanger sur les forums

- On peut suivre la formation gratuitement

- Pas besoin de diplôme spécifique

- Répondre a des questions après chaque vidéo

- Payer pour etre certifié

- Pas d'examen pour attestation de suivi

La dématérialisation : procédé de transformer les échanges de papier au numérique

e-reputation : réputation en ligne

Raisons de créer son nom de domaine :

- Adresse email personnalisée

- Empecher que la plateforme utilisée pour créer le site web apparaisse dans le nom

- Eviter que quelqu'un d'autre prenne ce nom

Fracture numérique : expression désignant les inégalités d'accès aux technologies numériques

SEO : Search engine optimization : optimisation par les moteurs de recherche:

- Utiliser des balises <title>

- Rendre le contenu accessible

- Augmenter le nombre de liens entrants

Nom de domaine :

- "L'enregistrement d'un nom de domaine se fait auprès d'un bureau d'enregistrement (registrar) et doit être renouvelée avant son expiration. Pour chaque extension, des règles spécifiques s'appliquent. Par exemple, pour avoir une adresse en .fr, il suffit d'une adresse postale en Europe."

- .fr : exige de résider en UE et d'avoir une adresse mail

- Acheter le nom sur un organisme d'enregistrement

Développer des documents textuels

Effacer les doubles / triples espacement :Utiliser la fonction chercher et remplacer (CTRL+h) - entrer 2 (ou plus) espaces dans le champ chercher et mettre un espace dans le champ remplacer

Plusieurs passes peuvent etre nécessaires

Déplacer une image dans un texte :

Utiliser les options de disposition

Trier / réorganiser un document word dégueux :

A partir du volet de navigation, si on a bien des sections, il suffit de les réorganiser par cliqué-glissé

Styles : les styles peuvent être basé sur un autre style. Toute modification appliqué au style parent se répercute sur le style enfant.

Développer des documents multimédia

Pixabay : ressource de clips vidéoGIMP : https://blogs.lyceecfadumene.fr/informatique/les-fiches-du-cours/les-fiches-the-gimp/

Histogramme d'une image

https://apprendre-la-photo.fr/histogramme-photo/

On peut se servir de paint.net pour le modifier

Image vectorielle

Pour lire ou créer : inkscape

https://www.youtube.com/watch?v=RmQD70b2Ags&t=300s

http://www.1point2vue.com/chemin-gimp/

Montage video

Kdenlive : http://www.mulot.ch/video-libre/pdf/tutoriel-kdenlive.pdf

Shotcut : https://www.shotcut.org/howtos/getting-started/Premier%20pas%20avec%20Shotcut.pdf

Kdenlive

Guide chromakey : https://www.youtube.com/watch?v=bMwbffYIS40&t=250s

Masquage colorimétrique : https://tonyherriam.wixsite.com/cinetech/post/10-faire-une-incrustation-sur-shotcut-et-vsdc-video-editor

Conversion pixel / cm (résolution/définition) :

https://blog.grug.be/2020/02/10/comment-convertir-simplement-des-pixels-en-cm-et-inversement/

http://dsden89.ac-dijon.fr/tice/IMG/pdf/2.1_definitions.pdf

Profondeur de couleur : Bits sur lesquels sont codés la couleur

Ex : 8 bits -> 2^8 couleurs = 256 couleurs

Adapter les documents à leur finalité

Word : Entête et pied de page https://www.youtube.com/watch?v=bnVvCqUS5J8Wikipedia : Type de citation de sources (APA Style, MLA, MHRA, Chicago,…)

https://fr.wikipedia.org/w/index.php?title=Sp%C3%A9cial:Citer&page=Paris&id=169664980&wpFormIdentifier=titleform

Domaine public : pour des œuvre qui sont maintenant libre d'accès et de téléchargement - Auteur du document mort depuis 70 ans

Formats ouverts / fermés

https://www.canal-u.tv/video/c2i/les_formats_de_diffusion_formats_ouverts_formats_fermes_module_8_2.16128

https://www.canal-u.tv/video/c2i/ouverture_ou_cloisonnement_enjeux_de_l_interoperabilite_module_6_1.15568

Accessibilité des documents

https://www.avh.asso.fr/fr/favoriser-laccessibilite/accessibilite-numerique/accessibilite-des-documents-et-des-courriels

Licences des images

https://fr.vikidia.org/wiki/Aide:Licence_des_images

Zone d'impression : sur excel (ou autre), ça défini par avance la zone qui sera imprimée

Licences creative commons :

https://fr.wikipedia.org/wiki/Licence_Creative_Commons

https://creativecommons.org/licenses/by-sa/4.0/deed.fr

https://stph.scenari-community.org/ln/da/co/16.html

Réutiliser les œuvres sous licence creative commons

https://stph.scenari-community.org/ln/da/co/18.html

Rendre des documents accessibles avec microsoft

Titres : utiliser les styles de titres

URL : mettre un texte explicite pour les liens

Images : mettre un texte de remplacement

https://support.microsoft.com/fr-fr/topic/rendre-vos-documents-word-accessibles-aux-personnes-atteintes-d-un-handicap-d9bf3683-87ac-47ea-b91a-78dcacb3c66d

Interopérabilité

https://www.numerique.gouv.fr/actualites/le-referentiel-general-dinteroperabilite-fait-peau-neuve/

Droit d'auteur

https://www.legifrance.gouv.fr/codes/article_lc/LEGIARTI000037388886/

http://media.sup-numerique.gouv.fr/file/Licences_et_droit_d_auteur/03/0/Guide_du_droit_d_auteur_4e_ed_2018_1006030.pdf

Programmer

WebAjouter du CSS

https://www.lumni.fr/video/ajout-du-css-creer-un-site-en-html-4-5#containerType=serie&containerSlug=3-minutes-pour-coder

Inspecter une page web

https://www.lumni.fr/video/la-structure-transformer-une-page-internet-2-4#containerType=serie&containerSlug=3-minutes-pour-coder

Compression de données

Encodage de l'information 2 : Compression

Traitement des écritures

http://j.poitou.free.fr/pro/html/num/ascii-unicode.html

Programmation

Les Bases de la Programmation | Comment créer un Programme informatique ?

Algorithme : la boucle Tant que - Maths - Tous niveaux - Les Bons Profs

Algorithme - Tant que...

Python

http://www.france-ioi.org/algo/chapters.php

https://fr.vittascience.com/learn/tutorial.php?id=143/fonctions-avec-python

APPRENDRE LE PYTHON #4 ? LES LISTES

Compilateur Python en ligne

https://www.onlinegdb.com/online_python_compiler

Unicode-UTF8

Base de données / SQL

https://sqliteonline.com/

Cas question sur les pieces de théatres :

- • Téléverser le fichier sql et faire "Run" pour que ça crée la base

- • Faire : SELECT

- FROM CATEGORIE

- Noter les chiffres correspondants aux catégories interessés

- • Faire cette derniere commande pour chaque valeur de tarif :

- select *

- from PIECE

- where (Piece.id_catégorie = 3 or Piece.id_catégorie = 4)

RVB

UNIX

- • Ls : lister les fichiers et dossiers présents

- • cd <dossier> : Naviguer dans le dossier

- • cd .. : revenir au dossier parent

- • mv <nom du fichier> <chemin/nom fu fichier> : déplacer ou modifier le nom d'un fichier

Deep learning : les méthodes d'apprentissage

- • Dans l'apprentissage par renforcement, selon le résultat obtenu, un retour positif ou négatif est donné à l'agent apprenant

- • Dans l'apprentissage supervisé, des exemples étiquetés sont fournis à l'algorithme

- • Dans l'apprentissage profond, on entraîne un réseau de neurones constitué de nombreuses couches cachées

https://datascientest.com/deep-learning-definition

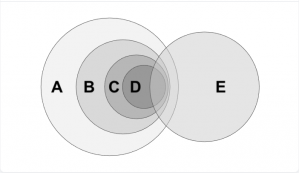

A : Informatique

B : Intelligence Artificielle

C : Apprentissage automatique

D : Apprentissage profond

E : science des données

Question sur codage binaire des lettres avec des tic et des tocs :

- • Nous avons 26 lettres + 1 espace à coder

- Il nous faut déterminer sur combien de bits (1 et 0) une lettre sera codé

- Il faut rechercher la puissance de 2 qui est juste supérieure à 27 (26 lettres + espace)

- 2^1 = 2, 2^2=4, 2^3=8, 2^4=16, 2^5=32

- Ce sera donc 5 bits, ce qui signifie que 5 signaux tics/tocs correspondent à une lettre

- • On copie colle le message dans word

- • On fait rechercher remplacer pour remplacer tous les tocs par 0 et les tics par 1

- • On découpe tous les 5 caractères

- • On convertit les chiffres binaires en décimal :

- Exemple : 1 0 1 0 1 = 1*16 + 0*8 + 1*4 + 2*0 + 1*1 =21

- • On fait la correspondance du résultat avec la lettre représentée (exemple : 21 =U)

Calcul du taux de compression du codage de Huffman

Exemple : LA LUNE LUIT LA NUIT

Pour calculer le taux de compression :

- • On détermine la taille du message si pas de compression, c’est-à-dire que chaque caractère serait codé sur un octet (8 bits).

- Ici on a 20 caractères, donc 20*8=160 bits

- • On détermine le nombre de bits utilisés par le message codé :

- Pour chaque caractère, on multiplie le nombre de bits dans le code par la fréquence d'apparition :

- Espace : 4*2=8

- L : 4*2=8

- U : 3*3=9

- T : 2*3=6

- N : 2*4=8

- A : 2*4=8

- I : 2*4=8

- E : 1*4=4

- • On ajoute toutes ces valeurs obtenues : ici 59

- • On divise ce dernier résultat par le taux non compressé (calculé en premier) pour avoir le taux de compression

- Ici : 59/160 = 0.36875 = 36.875%

- • Aller sur https://www.dcode.fr/codage-unicode

- • Mettre les codes fournis dans le champ "Nombres Unicode" : ex : 624B 63D0 7BB1

- • Sélectionner "caractères Hexadécimal" et cliquer sur déchiffrer

Sécuriser l'environnement numérique

Mobilehttps://www.youtube.com/watch?v=p_xeFBcpJ-8

Chiffrement

https://chiffrer.info/

Certificat SSL :

https://culture-informatique.net/cest-quoi-un-certificat-ssl/

Chiffrement asymétrique :

https://www.cnil.fr/fr/comprendre-les-grands-principes-de-la-cryptologie-et-du-chiffrement

https://openclassrooms.com/fr/courses/1757741-securisez-vos-donnees-avec-la-cryptographie/6031872-utilisez-le-chiffrement-asymetrique

Cyberattaques

https://blog.netwrix.fr/2018/07/04/les-10-types-de-cyberattaques-les-plus-courants/

DNS Cache poisoning :

https://www.nameshield.com/ressources/lexique/dns-cache-poisoning/

Man in the middle :

https://openclassrooms.com/fr/courses/1561696-les-reseaux-de-zero/3608047-lattaque-de-lhomme-du-milieu-mitm

Typosquattage

https://fr.wikipedia.org/wiki/Typosquattage#D%C3%A9tournement_d%E2%80%99une_partie_du_trafic_du_site_typosquatt%C3%A9

Virus

Bonnes pratiques :

https://cloud.inforoutes.fr/index.php/s/koBiAcOWkxR5ej0#pdfviewer

https://www.lemondeinformatique.fr/actualites/lire-15-recommandations-pour-eviter-les-virus-53055.html

Découvrir la securité internet :

https://www.lesbonsclics.fr/fr/login/

Social engineering / arnaques

Faux ordre virement international :

https://www.cybermalveillance.gouv.fr/tous-nos-contenus/fiches-reflexes/escroquerie-faux-ordres-virement-fovi

Faux support technique :

https://www.cybermalveillance.gouv.fr/tous-nos-contenus/fiches-reflexes/arnaques-au-faux-support-technique

Smishing :

https://blog.mailfence.com/fr/ingenierie-sociale-technique-smishing-sms/

Social engineering :

https://www.journaldugeek.com/dossier/dossier-lingenierie-sociale-comment-les-hackers-vous-manipulent-pour-mieux-vous-voler/

Typosquatting :

https://www.rtl.fr/actu/sciences-tech/air-france-une-arnaque-aux-faux-billets-gratuits-circule-sur-internet-7792289828

Fuites de données

Have I been pwned :

https://haveibeenpwned.com/

Fuites de données :

https://orangecyberdefense.com/fr/insights/blog/fuite_de_donnees/tout-savoir-sur-les-fuites-de-donnees/

Protéger les données personnelles et la vie privée

Pixels espions : technique de pistage qui peut permettre de recueillir des informations à notre insu (dans les mails par exemple)- Pour s'en protéger, on peut demander la confirmation pour afficher des images externes

RGPD dans le monde : https://www.cnil.fr/fr/la-protection-des-donnees-dans-le-monde

Portée territoriale du droit au déréférencement : https://www.juridiconline.com/actualites-juridiques/propriete-intellectuelle-a-nouvelles-technologies/108-internet/25427-cjue-portee-territoriale-du-droit-au-dereferencement.html

Info d'actualité sur le droit à l'oubli :

https://www.numerama.com/tech/332254-google-fait-le-bilan-de-trois-ans-de-droit-a-loubli-en-europe.html

https://www.nouvelobs.com/societe/20180228.OBS2863/droit-a-l-oubli-en-europe-43-des-demandes-a-google-acceptees-les-francais-premiers-demandeurs.html

Droits confidentialité :

https://www.cnil.fr/les-droits-pour-maitriser-vos-donnees-personnelles

- • Droit d'information

- • Droit d'opposition

- • Droit d'accès

- • Droit de rectification

- • Droit au déréférencement

- • Droit lié au profilage

- • Droit d'effacement

- • Droit à la portabilité

- • Droit à la limitation de données

- • Droit d'accès au FICOBA

Accès des applications aux données

https://mobile.francetvinfo.fr/internet/reseaux-sociaux/facebook/comment-controler-les-informations-que-vous-partagez-avec-des-applications-sur-facebook_2664176.amp?__twitter_impression=true

https://www.blogdumoderateur.com/supprimer-lacces-des-applications-a-vos-donnees-personnelles-sur-facebook/

Confidentialité

https://www.lumni.fr/video/les-reseaux-sociaux

https://www.youtube.com/watch?v=U7xOBOnQ0G4

Protéger la santé, le bien-être et l'environnement

Label informatique pour le rendement énergetique :- TCO

- Epeat

- Ange bleu

Limiter l'impact ecologique des mails :

- Stocker en local

- Nettoyer régulièrement sa boite

- Limiter l'envoi de pièce jointes

- Ne pas multiplier les destinataires

- Imprimer avec modération

- Installer un filtre à spam

Numérique responsable de 2 à 10 % des emissions de CO2

DAS : Débit d'absorption Spécifique

- DAS tete : limite a 2 W/kg

- DAS tronc : 2 W/kg

Résoudre des problèmes techniques

Construire un environnement numérique

Redirection http :https://developer.mozilla.org/fr/docs/Web/HTTP/Redirections

Haut de page

CNFS42 PIX Ressources